Як розширити охоплення з reverse location targeting у Google Ads

Оновлення в DV360: зміна назви Adloox, покращення звітів YouTube

Як покращити ROAS у Performance Max

9 хвилин

У продовженні нашого циклу матеріалів про безпеку та захист в інтернеті ми поговоримо про те, чому сучасний злам – це здебільшого психологія, а не хакінг, а ще про безпеку електронної пошти та соціальних мереж.

Фахівці з кібербезпеки справедливо стверджують, що найбільш вразливою ланкою у свій системі безпеки є людина. Дослідження двох річної давності показують, що більше 90% всіх кібератак націлені на помилки в поведінці звичайних людей. Причому заставити помилитись можна й досвідчених інтернет-користувачів, й тих, хто знає всі виверти хакерів та «фішечки», якими вони ловлять на гачок своїх жертв. Телефонний дзвінок, отриманий в найбільш незручний час та приглушений голос, повідомлення про блокування Facebook-сторінки через невиконання певних умов, лист із вкладенням від Державної фіскальної служби – ось лише декілька прикладів хакерських хитрощів, використання яких було успішним. Всі ці методи, первинним кроком для яких є обман людини, а потім уже використання результатів цього обману для зламу онлайн-ресурів чи комп’ютерів, називають методами соціальної інженерії. Без їх розуміння та критичного осмислення всієї інформації, яку ви отримуєте онлайн, захититись в Мережі неможливо. Тому одне з найголовніших правил кібербезпеки можна сформулювати приблизно так: розуміти психологію хакерів та не вірити нікому і нічому і перевіряти кожен крок.

Електронна пошта продовжує бути одним з найбільш популярних інструментів зараження комп’ютера. Можливо тому, що люди вірять, що отриманий лист із вкладеним файлом (навіть потенційно небезпечним) призначено саме їм і такий лист є важливий та заслуговує перегляду. Такий лист простіше зробити персоналізованим або, використавши методи соціальної інженерії, переконати отримувача відкрити такого листа. Найпростішим прикладом такого обману може бути вірус, який маскувався під листи від державних структур. В цьому випадку його отримувачами були приватні нотаріуси. Про мету атаки не повідомлялось, але не виключено, що нею були ключі до цифрових підписів, які збирались з метою доступу до важливих реєстрів, як то реєстр прав власності. У 2016 році аналогічного виду розсилка відправлялась від імені банків, а в листах повідомлялось про кредит на ім’я отримувача листа.

Найбільш популярними фішинговими кампаніями 2018 року були листи із вкладеними рахунками на оплату, що є дуже небезпечно для бізнесу

Таких прикладів є дуже багато. І хоча на листи від умовного нігерійського дядечки, у якого для нас завбачливо приховані пару десятків тисяч доларів, ми уже навчились не реагувати, погодьтеся, важко не відкрити листа з інформацію про отриманий кредит та прострочений платіж по ньому.

Проте навіть якщо ви впевнені у собі і в тому, що ви точно не відкриєте такого роду лист, все одно не варто почуватися повністю в безпеці. Автори фішингових листів (листів, мета яких – пере направити вас на фішинговий, тобто підробний сайт, та заставити ввести дані авторизації) є доволі винахідливими особами, які можуть переконати вас, наприклад, у небезпеці вашого Gmail-акаунту та прислати вам повідомлення з посиланням, яке допоможе захистити ваш акаунт. Розрахунок зловмисників зрозумілий – тексти листів з посиланнями зазвичай є доволі переконливими і спрямованими на те, щоб ви таки натиснули посилання в листі, яке у 99% випадків буде небезпечним.

Відповідно, не натискати на посилання в електронних листах – ще одна важлива вимога, яка стосується правил кібербезпеки.

Наприклад, автори листа, в якому обіцяють видалити всю пошту з Gmail-акаунту у відповідь на запит його власника, переконані, що отримувач такої обіцянки напевне не захоче, щоб вона реалізувалась та клацне на посилання у листі. І потрапить на знайому для себе форму авторизації у Gmail. Досвідчений користувач, правда, зверне увагу на відправника листа і на те, що форма авторизації насправді знаходиться не в домені google.com

Ще один приклад небезпечної фішингової атаки – використання прихованого посилання на підробний фішинговий сайт. На початку 2017 року користувачі Gmail-пошти могли отримувати листи із посиланням на завантаження файлу, яке вело ніби-то на сторінку авторизації на домені accounts.google.com. Хоча насправді адреса була інша, дуже довга, і перед власне accounts.google.com містились додаткові символи. Адреса була настільки довгою (з викликом скриптів), що побачити повну адресу можна було лише скопіювавши її в текстовий файл.

Ось основні правила, про які потрібно пам’ятати, працюючи з електронною поштою.

– не відкривати вкладених файлів від незнайомих отримувачів. Можна користатись сервісом та перевірити, чи вкладений файл не заражено вірусом

– не переходити по посиланням, якщо в цьому немає нагальної необхідності. Сервіс Virus Total дозволяє перевірити і посилання, результатом перевірки є інформація про те, чи веде воно на заражену сторінку

Особливо обережними варто бути при роботі з поштою на мобільних пристроях, адже на невеликому екрані телефону можна й не помітити, що посилання веде на підробну сторінку. Окрім того, останнім часом зловмисники стали розсилати посилання на віруси у push-повідомленнях та СМС.

Фахівець з маркетингу часто працює з акаунтами компанії в соцмережах, або з акаунтами своїх клієнтів. Відповідно, безпека профайлу в соцмережі такого фахівця напряму пов’язана з безпекою акаунтів його клієнтів, або компанії, в якій він працює. А невірна поведінка користувача стосовно безпеки профайлу може напряму відобразитись на безпеці корпоративного акаунту. В основному, ми розповімо про безпеку Facebook-акаунту, та коротко поговоримо й про акаунт в Instagram.

Нещодавно адміністратори ряду популярних сторінок зіткнулись з цікавим способом зламу. Адміністратори отримували повідомлення про те, що їх сторінка не відповідає певним правилам Facebook щодо таких сторінок та буде видалена. До цього повідомлення було долучене посилання та ці правила. Це посилання було заражене вірусом, при переході на нього сторінка переходила під контроль зловмисників, а ті користувались збереженими в профайлі для оплати реклами банківськими картами для купівлі своєї власної реклами, причому на досить значні суми. Власникам зламаних сторінок довелося доводити адміністрації Facebook, що мав місце злам та шахрайство.

Ця історія говорить про те, що, по великому рахунку, правила безпеки акаунту в соціальній мережі загалом не відрізняються від загальних правил кібербезпеки, а саме – не варто переходити по посиланням, отриманим в повідомленнях в соцмережі.

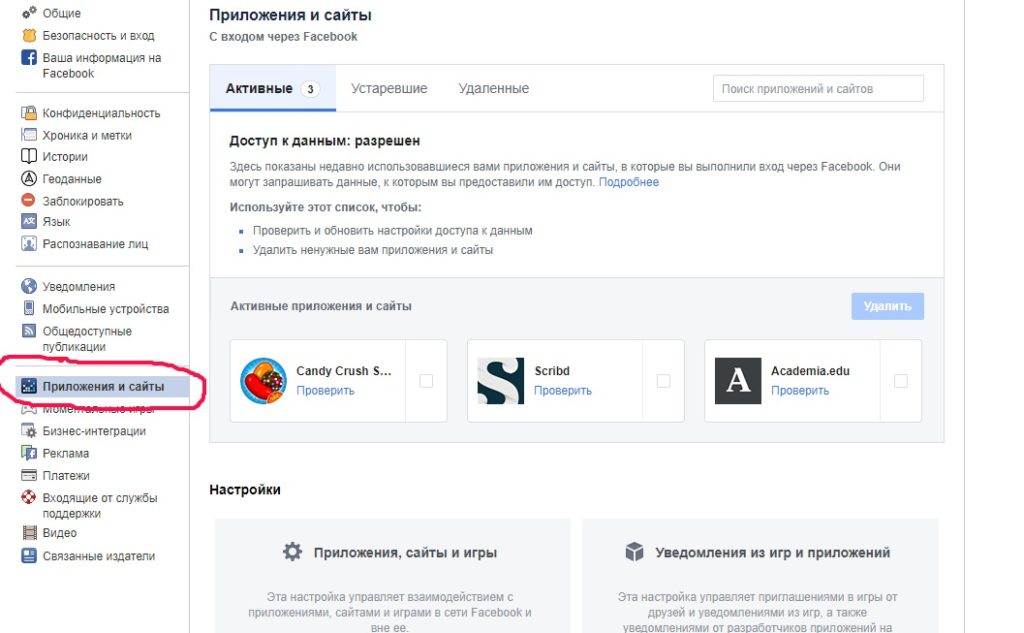

Ще одним фактором ризику для акаунту в соцмережі є зовнішні додатки, підключені до вашого профайлу. Такі додатки підключаються, наприклад, якщо ви авторизуєтеся через соціальну мережу на інших сайтах, а ще – коли проходите тести, які періодично масово спливають на сторінках Facebook. Адже тести зазвичай поширюються за допомогою додатків для соціальних мереж. Автори тестів рекомендують не лише пройти їх, а ще й розмістити пост з результатами в своєму акаунті. Таке розміщення здійснюється за допомогою додатків, які можуть запитувати доволі серйозні дозволи у акаунта користувача. Найбільш відомою історією з проходженням тестів є всім відомий скандал з компанією Cambridge Analytica та використання отриманих нею даних у маніпулюванні результатами виборів. Соцмережа Facebook з часів оприлюднення цієї історії стала ретельніше працювати із зовнішніми додатками та відключила багато з них, проте перевірити свій акаунт й те, які додатки до нього підключені, не завадить. Зробити це можна в налаштуваннях Facebook в розділі «Додатки й сайти». Якщо у списку додатків є зайві, їх варто відключити.

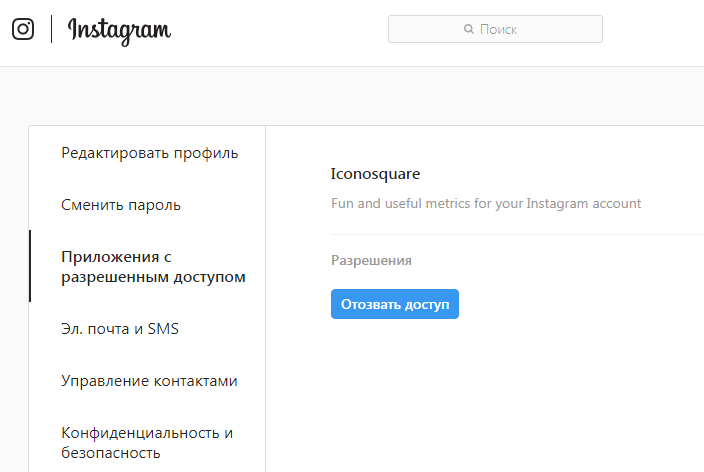

Аналогічну перевірку можна провести й для Instagram – у веб-версії чи на смартфоні потрібно в налаштуваннях знайти пункт «Додатки із дозволеним доступом».

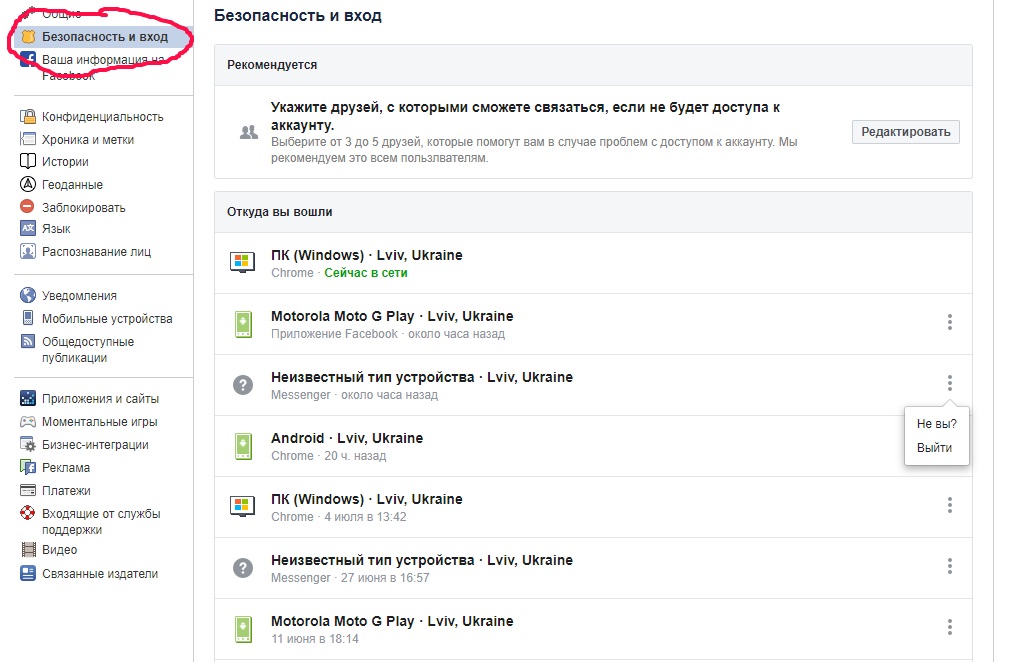

Ще одна корисна можливість, доступна у соціальних мережах – перегляд історії авторизацій. Ця функція дозволить впевнитись, що до вашого профайлу не мають доступу сторонні особи та переконатися, що ви не забули зробити log out на забутому комп’ютері чи смартфоні.

Для перегляду історії авторизацій у Facebook в розділі налаштувань призначений пункт «Безпека та вхід». На цій сторінці можна переглянути всі пристрої, з яких ви заходили в соцмережу. Якщо у вас викликає сумнів той чи інший пристрій, можна вказати, що цим користувачем не були ви або віддалено вийти з акаунту на цьому пристрої.

Окрім того, якщо деякі ваші дії у Facebook викликають у вас занепокоєння, можна скористатись журналом дій, якій фіксує все, що ви робите у соцмережі.

Перевірка останніх авторизацій у Instagram доступна через додаток або через браузер. В розділі налаштувань «Конфіденційність та безпека» можна переглянути останні входи в акаунт.

Автор: Надія Баловсяк, експерт з кібербезпеки, доцент кафедри медіакомунікацій Українського католицького університету

Якщо ви знайшли помилку, будь ласка, виділіть фрагмент

тексту та натисніть Ctrl+Enter. Дякуємо!

performance_marketing_engineers/

performance_marketing_engineers/

performance_marketing_engineers/

performance_marketing_engineers/

performance_marketing_engineers/

performance_marketing_engineers/

performance_marketing_engineers/

performance_marketing_engineers/

Послуги digital маркетингу для середнього та великого бізнесу. Digital стратегія. Performance маркетинг. Веб-аналітика.

Ми зосереджені на створенні креативних стратегій, бренд-комунікацій, нестандартних механік і діджиталу.

School of Digital Advertising UAMASTER – навчаємо новим цифровим дисциплінам. Переходь на сайт і знайомся з програмою курсу "Digital маркетинг"

Професійне налаштування Google Analytics 4 Коректний збір даних в GA4. Зрозуміла та корисна звітність.

Для пошуку введіть назву або слово