Сем Альтман з OpenAI про Google та AI

Google припиняє експеримент «Notes on Search»

TikTok випробовує віртуальних інфлюенсерів для відеореклами

10 хвилин

В заключній частині нашого циклу матеріалів про безпеку(1 та 2 частини) ми розповімо про спільні налаштування Google-документів та те, які ризики існують при використанні цих можливостей, а також – про захист веб-сайту.

Захист сайту – це задача системних адміністраторів та адміністраторів сайту. Проте неграмотні дії звичайних користувачів можуть перекреслити навіть найскладніші системи захисту. Фішингова атака на користувача, який має доступ до адміністративної панелі сайту, може призвести до викрадення його пароля та перехоплення доступу до ресурсу. Невірно налаштовані права доступу на хостингу можуть стати загрозою для зламу сайту через вразливих сайтів-сусідів. А ще існують вразливості у використовуваній CMS, ризиком є злам в результаті викрадених паролів чи так званих «атак нульового дня». Основна задача користувача в цьому випадку – зробити все, щоб не стати причиною зламу сайту, а також оперативно відреагувати на ситуацію, в якій злам все ж стався.

В попередніх матеріалах ми багато разів згадувалось про паролі та необхідність того, щоб вони були складними та унікальними. Дотримуватися цього ж правила потрібно і при захисті сайту. Створений на початку існування сайту акаунт з парою «логін/пароль» виду «admin/admin» нівелює все можливі перепони на шляху зловмисників. То ж перевірка списку користувачів та їх прав доступу та, по можливості, видалення користувача з логіном «admin» – одна із першочергових задач в цьому напрямку.

Ще одна важлива функція щодо організації доступу до сайту – блокування кількості спроб входу на сайт з наступним блокуванням IP-адреси (по можливості), принаймні на декілька годин. Для реалізації такої можливості існують спеціальні плагіни. Ці дії можуть зупинити зловмисників або принаймні сигналізувати власникам сайту про те, що веб-ресурс став об’єктом інтересу з боку нечистих на руку людей. Для покращення захисту ресурсу можна налаштувати двофакторну авторизацію для користувачів сайту, які мають доступ до адміністративної панелі управління ресурсом.

Регулярне резервне копіювання сайту збереже ресурс не лише у випадку успішної хакерської атаки, але й у випадку проблем з хостингом, чи таких критичних ситуацій як вилучення серверів.

Для захисту сайту та захисту даних, які вводять користувачі, існують спеціальні нескладні інструменти. Серед них – захищений протокол передачі даних HTTPS та захист сайту за допомогою SSL-сертифікату.

Необхідність перейти на HTTPS та SSL пояснюється не лише бажання вберегти дані користувачів. Справа в тому, що пошукова система Google вважає серйозним фактором ранжування наявність протоколу HTTS для сайту. Іншими словами, якщо сайт не використовує новий захищений протокол HTTPS, а звичайний HTTP, який вважається застарілим, то проблемою для власників такого сайту буде не лише помітка «не захищено» в адресному рядку браузера, але й пониження сайту в пошуковій видачі Google. В Google вважають, що в 2019 році використання HTTPS є умовним must have для всіх веб-сайтів. Відповідно, відсутність HTTPS та SSL призведе до пониження сайту в пошуковій видачі. Це правило варто пам’ятати та його дотримуватися.

Обов’язково мати сертифікат SSL потрібно інтернет-магазинам, сайтам, де користувачі вводять свої дані, в тому числі через звичайні форми зворотнього зв’язку. А, по великому рахунку, всім сучасним веб-ресурсам.

Окрім того, використання SSL-сертифікату дозволить підвищити рівень захисту сайту від зламу і ускладнить життя зловмисників.

Спільна робота з документами в онлайні – одна з найзручніших інновацій, яка з’явилась завдяки компанії Google. Проте цей корисний інструмент може стати джерелом загроз та витоків даних. В першу чергу, через невірні налаштування доступу до документів.

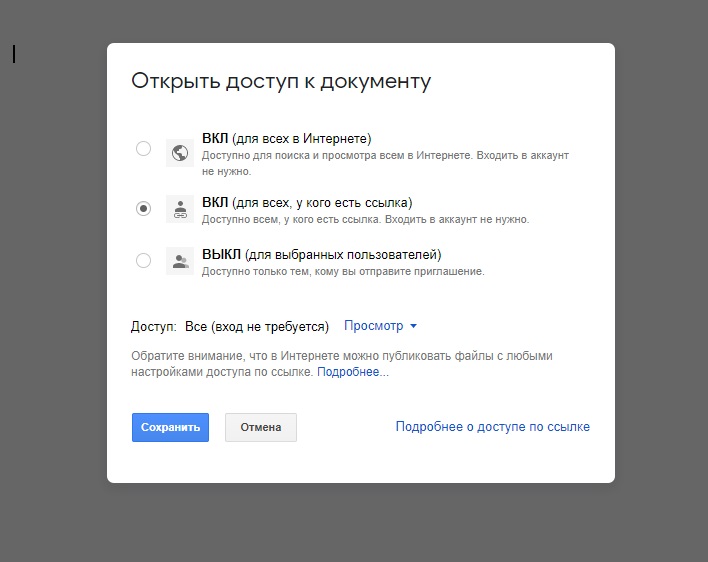

Google-документи можуть мати декілька рівнів доступу (окрім, власне, документів без доступу для інших людей). Це доступ для окремо визначених користувачів (тих, чиї електронні адреси вказав автор документу), доступ за посиланням (тих, хто має посилання на файл) та вільний доступ. Останнє передбачає також можливість індексації таких файлів, а значить їх пошуку через пошукові системи. Останній варіант означає, що документ доступний для всіх. Проте доступ за посиланням має свої вразливості.

Минулого року я зацікавилась однією навчальною програмою. У відповідь на заповнену форму я, як потенційний учасник курсу, отримала посилання на документ з детальною інформацією про програму, розклад та викладачів. Проте автори листа помилились і випадково надіслали посилання не на конкретний файл, а на всю папку із внутрішньою документацією цієї навчальної програми. Серед цих документів був і детальний список зацікавлених осіб з їх контактними даними, в тому числі персональними, і аналітика по рекламним кампаніям, дані по затраченим коштам, інформація про інформаційне партнерство та багато інших файлів, які явно не були призначені для моїх очей, та й для очей інших учасників курсу. Я доволі оперативно повідомила авторів розсилки про їх помилку, отримала море вдячності у відповідь на дзвінок. Проте через півтора роки після того листування доступ до папки у мене є й зараз. Проблема не лише в тому, що автор розсилки вказала посилання не на той файл, а й у тому, що доступ до цієї папки був налаштований по посиланню, а не для конкретних електронних адрес. Таким чином я (й потенційні 30-40 зацікавлених осіб) мають доступ до даних, які не призначені для їх очей, які складають комерційну таємницю. А ще цей доступ є прямим невиконанням Закону України про захист персональних даних. І цим порушникам пощастило (мабуть), що ніхто з потенційних жертв не звернув увагу на цей фейл.

Описана історія, по великому рахунку, могла статися з кожним. Помилка у посиланні – це суто технічна погрішність. А от помилка в налаштуванні прав доступу – це уже серйозне порушення.

У випадку, якщо вам потрібно відкрити доступ до файлів чи папок іншим людям, краще не користуватися доступом по посиланнях, а налаштовувати доступ на конкретну електронну адресу. В будь-якому випадку, при завершенні проекту, варто прибирати доступ сторонніх осіб до даних. Перевірити себе щодо правильності доступу до файлів чи папок можна дуже просто. Після того, як ви встановили доступ до даних, спробуйте зайти у ваш файл чи папку з анонімного вікна чи навіть з іншого браузера. Якщо ви налаштували доступ правильно, то спроба відкрити файл/папку через анонімне вікно буде невдала.

У налаштуванні прав доступу є ще одна вразливість, яка була виявлена в липні минулого року. Пошукова система «Яндекс» стала індексувати та проводити пошук по Google-документам з правами доступу по посиланню та з відкритим доступом. Це означає, що запит вигляду «пароли site:docs.google.com» або «рога и копыта site:docs.google.com» в пошуковій видачі демонстрував файли із цими ключовими словами («пароли» та «рога и копыта» відповідно) і будь-хто міг переглянути ці файли. Компанія «Яндекс» через декілька годин заборонила індексування по цим документам, після того, як дані багатьох людей та компаній потрапили не в ті руки, і від цієї вразливості не були захищені й українські користувачі, не дивлячись на те, що ця пошукова система в Україні заблокована. Нікуди не дівалась можливість пошуку по відкритим файлам Google Docs, тобто пошук виду «рога и копыта site:docs.google.com» покаже відкриті та доступні для пошуку файли Google-документів, мова йде про файли, які є відкритими для доступу й індексування.

Перевірити свої Google-документи щодо рівня доступу можна просто вручну опрацьовуючи кожний файл. А можна скористатись автоматизованими сервісами на кшталт https://filewatch.net/ чи https://www.whohasaccess.com/, попередньо надавши їм доступ до вмісту вашого Google-диску.

Проте найретельніше дотримання всіх правил цифрової безпеки може не врятувати вас від зламу. З’являються нові віруси та загрози, зловмисники вміло експлуатують методи соціальної інженерії, наприклад, переконуючи вас, що ви спілкуєтеся не із злочинцем, а із представником служби безпеки. Фішингові листи можуть виглядати дуже схожими на оригінальні. А приклади зламів з Petya.A та WannaCry показали, що вектором атак можуть бути і 17-річної давності вразливості в операційній системі. Це варто розуміти і х цим розумінням жити й працювати. І намагатись передбачити ці загрози, а ще – як не нівелювати їх зовсім (що зробити практично неможливо), а передбачити і мінімізувати можливі наслідки.

Про захист критично важливих даних варто думати до здійснення атаки, а не тоді, коли вона уже відбулась і потрібно задумуватись над тим, які її наслідки.

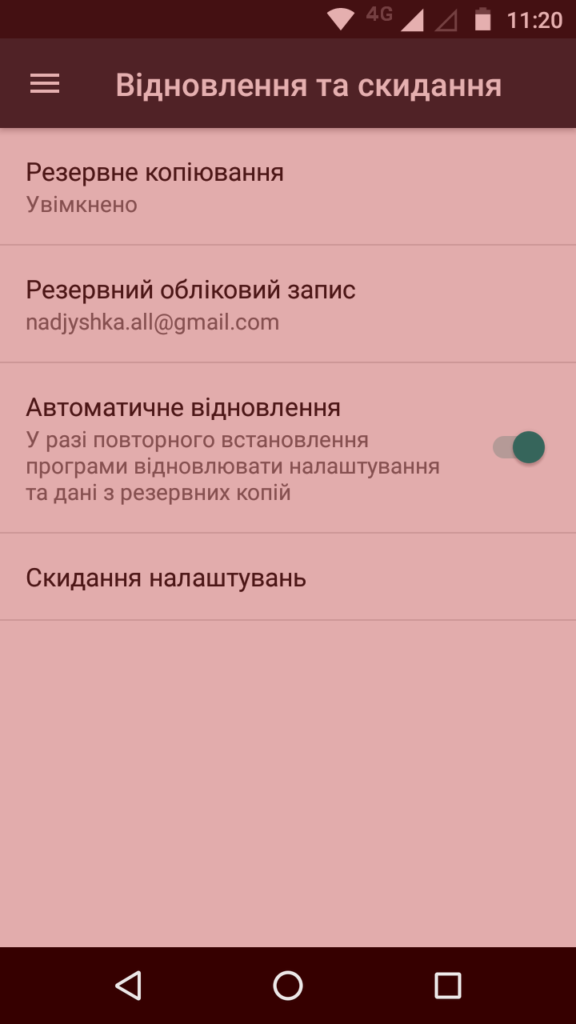

Захистити себе від всього неможливо. Проте можливо максимально захистити свої дані. В першу чергу, мати резервні копії на зовнішньому носії, а краще – на декількох носіях. Для початку потрібно визначити, які дані варто зберегти на резервних копіях. Наступний етап – визначення графіку резервного копіювання та впорядкування даних відповідно з цим графіком. До прикладу, файли по проектам, які уже були завершені, варто перенести на резервний носій один раз, а дані по поточним та майбутнім проектам слід оновлювати періодично, наприклад, раз на тиждень.

Існуючі інструменти резервного копіювання дозволяють налаштувати графік резервування та навіть автоматизувати запуск програми. Вам залишиться просто час від часу перевіряти, чи резервна копія була створена і чи були зарезервовані саме ті потрібні файли.

Серед програм для резервного копіювання можна вибрати, наприклад, наступні:

Аналогічні інструменти є й для мобільних пристроїв, наприклад Copy My Data. Хоча сучасні смартфони та планшети підтримують резервне копіювання даних. Знайти цю можливість можна в налаштуваннях смартфона.

Ще одна важлива рутина дія, про яку не варто забувати – це зміна паролів. В попередній частині ми згадувати про сервіс https://haveibeenpwned.com, який дозволяє перевірити, чи потрапила ваша електронна адреса у список зламаних баз даних. Ці бази поповнюються доволі активно, проте навіть той факт, що ваша електронна пошта не «засвітилась» у таких списках, не означає, що ваш пароль є безпечним. Тому зміна паролів до акаунтів теж повинна стати звичним елементом робочої рутини. Принаймні раз на півроку робити це потрібно для основних робочих акаунтів та найважливіших персональних облікових записів (як то пошта чи соцмережі). Відповідний пункт в робочому календарі у період робочого затишшя може вберегти вас головної болі у майбутньому.

Автор: Надія Баловсяк, експерт з кібербезпеки, доцент кафедри медіакомунікацій Українського католицького університету

Якщо ви знайшли помилку, будь ласка, виділіть фрагмент

тексту та натисніть Ctrl+Enter. Дякуємо!

performance_marketing_engineers/

performance_marketing_engineers/

performance_marketing_engineers/

performance_marketing_engineers/

performance_marketing_engineers/

performance_marketing_engineers/

performance_marketing_engineers/

performance_marketing_engineers/

Послуги digital маркетингу для середнього та великого бізнесу. Digital стратегія. Performance маркетинг. Веб-аналітика.

Ми зосереджені на створенні креативних стратегій, бренд-комунікацій, нестандартних механік і діджиталу.

School of Digital Advertising UAMASTER – навчаємо новим цифровим дисциплінам. Переходь на сайт і знайомся з програмою курсу "Digital маркетинг"

Професійне налаштування Google Analytics 4 Коректний збір даних в GA4. Зрозуміла та корисна звітність.

Для пошуку введіть назву або слово

Повідомити про помилку

Текст, який буде надіслано нашим редакторам: